举报

免费版

免费版

免费版

免费版

- Nmap

- Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称fingerprinting)。在不同情况下,你可能需要隐藏扫描、越过防火墙扫描或者使用不同的协议进行扫描,比如:UDP、

- 类型:网络检测 | 时间:2020-11-01

- 大小:37.26MB

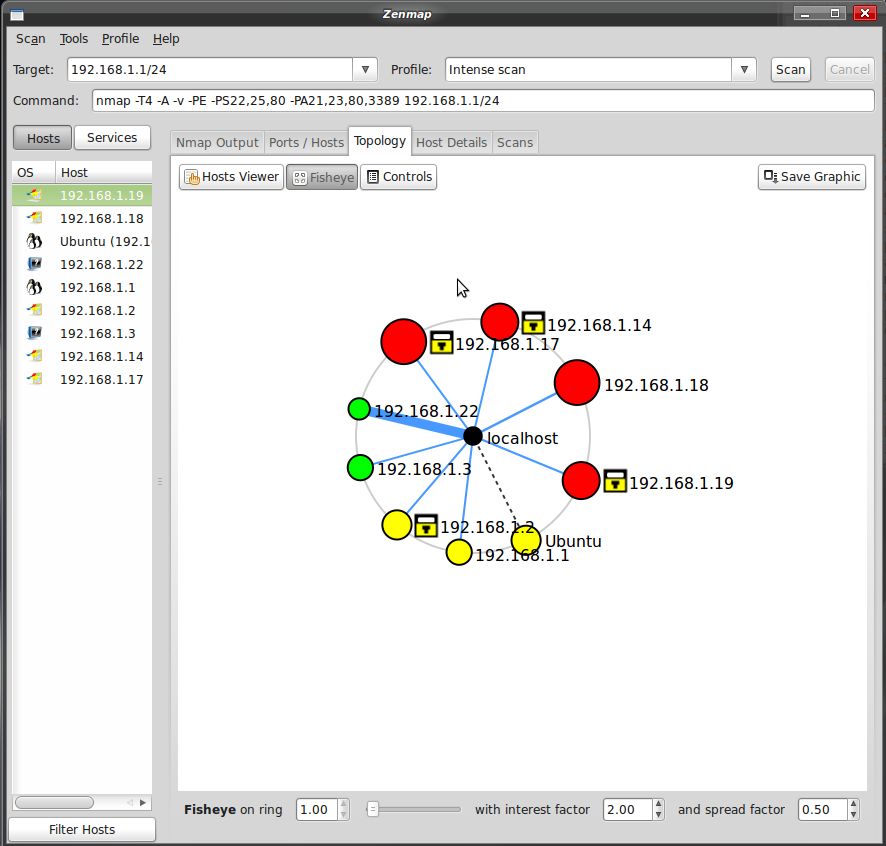

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。在不同情况下,你可能需要隐藏扫描、越过防火墙扫描或者使用不同的协议进行扫描,比如:UDP、TCP、ICMP 等。它支持:Vanilla TCP connect 扫描、TCP SYN(半开式)扫描、TCP FIN、Xmas、或NULL(隐藏)扫描、TCP ftp代理(跳板)扫描、SYN/FIN IP 碎片扫描(穿越部分数据包过滤器)、TCP ACK和窗口扫描、UDP监听ICMP端口无法送达扫描、ICMP扫描(狂ping)、TCP Ping扫描、直接RPC扫描(无端口映射)、TCP/IP指纹识别远程操作系统,以及相反身份认证扫描等。Namp同时支持性能和可靠性统计,例如:动态延时计算,数据包超时和转发,并行端口扫描,通过并行ping侦测下层主机。Nmap通过并行的PING侦测下属的主机、欺骗扫描、端口过滤探测、直接的RPC扫描、分布扫描等特色,是一款帮助用户进行网络管理的好工具。

Nmap功能特色

1、版本侦测(Version Detection)用于识别端口上运行的应用程序与程序版本。目前可以识别数千种应用的签名(Signatures),检测数百种应用协议。而对于不识别的应用,软件默认会将应用的指纹(Fingerprint)打印出来,如果用户确知该应用程序,那么用户可以将信息提交到社区,为社区做贡献。2、操作系统侦测(OS detection)用于识别目标机的操作系统类型、版本编号及设备类型。目前提供了上千种操作系统或设备的指纹数据库,可以识别通用PC系统、路由器、交换机等设备类型。3、防火墙/IDS规避(Firewall/IDS evasion)提供多种机制来规避防火墙、IDS的的屏蔽和检查,便于秘密地探查目标机的状况。基本的规避方式包括:分片(Fragment)/IP诱骗(IP decoys)/IP伪装(IP spoofing)/MAC地址伪装(MAC spoofing)等等。4、NSE脚本引擎(Nmap Scripting Engine) NSE是其最强大最灵活的特性之一,可以用于增强主机发现、端口扫描、版本侦测、操作系统侦测等功能,还可以用来扩展高级的功能如web扫描、漏洞发现、漏洞利用等等。使用Lua语言来作为NSE脚本语言,目前其脚本库已经支持350多个脚本。5、主机发现(Host Discovery)用于发现目标主机是否处于活动状态(Active)。提供了多种检测机制,可以更有效地辨识主机。例如可用来列举目标网络中哪些主机已经开启,类似于Ping命令的功能。6、端口扫描(Port Scanning)用于扫描主机上的端口状态。可以将端口识别为开放(Open)、关闭(Closed)、过滤(Filtered)、未过滤(Unfiltered)、开放|过滤(Open|Filtered)、关闭|过滤(Closed|Filtered)。默认情况下,会扫描1000个常用的端口,可以覆盖大多数基本应用情况。

Nmap安装汉化教程

1、我们首先安装7.7.0英文原版文件2、右键点击计算机选择“属性”3、点击“高级系统设置”4、点击“环境变量”5、点击“新建”,输入变量名:“LANG”,变量值:“pt_BR”,点击确定6、打开软件目录(右键点击桌面软件图标选择“属性”,点击“打开文件位置”)7、打开share⁄zenmap⁄locale⁄pt_BR⁄LC_MESSAGES目录,将汉化文件“zenmap.mo”复制入内覆盖原文件即可。Nmap使用说明

常用扫描类型解开软件命令行版的压缩包之后,进入Windows的命令控制台,再转到安装软件的目录(如果经常要用软件,最好把它的路径加入到PATH环境变量)。不带任何命令行参数。GUI版的功能基本上和命令行版本一样,鉴于许多人更喜欢用命令行版本,本文后面的说明就以命令行版本为主。 下面是软件支持的四种最基本的扫描方式:⑴ TCP connect() 端口扫描(-sT参数)。⑵ TCP同步(SYN)端口扫描(-sS参数)。⑶ UDP 端口扫描(-sU参数)。⑷ Ping扫描(-sP参数)。如果要勾画一个网络的整体情况,Ping扫描和TCP SYN扫描最为实用。Ping扫描通过发送ICMP (Internet Control Message Protocol,Internet控制消息协议)回应请求数据包和TCP应答(Acknowledge,简写ACK)数据包,确定主机的状态,非常适合于检测指定网段内正在运行的主机数量。TCP SYN扫描一下子不太好理解,但如果将它与TCP connect()扫描比较,就很容易看出这种扫描方式的特点。在TCP connect()扫描中,扫描器利用操作系统本身的系统调用打开一个完整的TCP连接——也就是说,扫描器打开了两个主机之间的完整握手过程(SYN,SYN-ACK,和ACK)。一次完整执行的握手过程表明远程主机端口是打开的。TCP SYN扫描创建的是半打开的连接,它与TCP connect()扫描的不同之处在于,TCP SYN扫描发送的是复位(RST)标记而不是结束ACK标记(即,SYN,SYN-ACK,或RST):如果远程主机正在监听且端口是打开的,远程主机用SYN-ACK应答,Nmap发送一个RST;如果远程主机的端口是关闭的,它的应答将是RST,此时软件转入下一个端口。以上就是11ba小编为大家带来的Nmap的详细介绍,喜欢就收藏一下吧!说不定会找到你要的惊喜╰(*°▽°*)╯~

相关教程

更多 - 深圳周末英语角大探秘:提升口语不再难 01.07

- 41114车牌号背后的秘密:数字组合是否真的不吉利 01.06

- GBA快打旋风金手指攻略秘籍 12.31

- 华日冰箱与美的冰箱,哪个更值得买? 12.31

- 你了解‘Ringalinga’的真正含义吗? 12.04

猜你喜欢

相关专题

网络检测应用软件

大力推荐

更多 -

- 广告屏蔽大师Adbyby

- 网络检测 | 11.24MB

- 2021-08-24 | 广告屏蔽大师Adbyby是一款可以解决桌面上面绝大多数的广告过滤软件,内存非常的小但是功能十分强悍,对于每一个恶心的广告都是毫不手软,广告屏蔽大师Adbyby电脑版安全可靠本身不带有任何的恶意捆绑插件,支持各大浏览器使用,快来看看吧!

-

- 360宽带测速器

- 网络检测 | 5.88MB

- 2021-02-24 | 360宽带测速器是一款从最新版360安全卫士中提取出来的宽带测速软件,方便于用户随时随地测试自己的网络速度,可以帮助用户测试电脑的最快下载速率,让大家了解到自己的宽带是多大的,还可以知道所在地与上网IP,方便快捷又实用。该软件具有体积极小、功能强大、界面简洁等

-

- Fiddler Web Debugger

- 网络检测 | 13.7MB

- 2020-11-19 | Fiddler Web Debugger是一款专业好用的抓包工具。全新的用户界面,使得各项功能更加简洁直观,很好的改善了用户体验。通过该软件可以调试来自macOS,Windows或Linux系统以及iOS或Android移动设备的流量,确保在服务器和客户端之间传输正确的cookie,缓存指令和标头。支持任何框架,包含.NET,Java等。轻松编辑Web会话,用户只需设置断点即可暂停会话处理并允许更

-

- NetTraffic(网络流量监视)

- 网络检测 | 482.67KB

- 2020-11-02 | NetTraffic是一款小巧易用的网络流量监视软件,软件的体积只有400K,十分的小巧,默认带有简体中文界面,它可以实时显示本地计算机上传下载数据流量,事实的上传和下载速度数据都会记录下来,需要控制软件流量的朋友来说,是非常好用的的流量监控软件,通过设置它的

-

- NetLimiter Pro(网络流量监控)

- 网络检测 | 7.12MB

- 2020-11-02 | NetLimiterPro(网络流量监控)是一款非常好用的多功能网络流量实时监控与防火墙工具,我们这款软件就是为了您创建自定义过滤器以上传或下载的方向、网络协议乃至用户IP地址以及具体的应用程序等方式进行流量整形,支持本机连接与远程连接等跨网际设备网络管控连接

-

- 网络监控重启工具

- 网络检测 | 349.63KB

- 2020-11-02 | 网络监控重启工具是一款可以帮助您监控ping的软件,你可以设置需要监控的地址,输入服务地址就可以自动监控,可以将数据传输的信息显示在主界面,你可以查看数据包:已发送=4,已接收=4,丢失=0的数据,可以查看往返行程的估计时间,并且软件可以将超时的次数次数统计,

-

- SoftPerfect NetMaster

- 网络检测 | 12.3MB

- 2020-11-02 | SoftPerfectNetMaster破解版是一款功能十分强大的Internet连接监视辅助类的软件,我们的这个软件主要就是可以使用户们可以去实时使用Internet的监视应用程序,并且还可以控制其访问的哦。甚至还可以非常有效地对用户们自己的电脑中的进程来进

-

- Ookla Speedtest(网速测试工具)

- 网络检测 | 77.29MB

- 2020-11-02 | OoklaSpeedtest中文绿色便携版是一款非常好用的网速测试工具,我们这款软件只需轻按一下,30秒内就可完成网络速度测试,实在非常方便快捷;支持查看你的下载、上传和Ping,实时图表显示连接的稳定性,排除故障或确认你应有的网络速度,跟踪过往测试结果可以得

-

- 超级ping

- 网络检测 | 8.93MB

- 2020-11-01 | 超级ping是一套实现对多个主机网络状态的实时监测、监测结果分析、断网告警、网络状态上报等功能的网管软件,并附带有端口扫描、主机扫描、网络扫描、路由跟踪、记录管理等辅助工具及便捷的WEB记录查看方式。以简单易用为设计原则,不追求花哨的操作界面,力求简单、实用、

-

- 上网检测(ping监控软件)

- 网络检测 | 231.83KB

- 2020-11-01 | 上网检测是一款非常好用的ping监控软件,软件就是可以让用户们能够获得一段时间内对用户的计算机到达一个将目标主机的一个延迟,从而来判断一个宽带接入网的连接的一个质量。上网检测就是在模拟手动ping的一个过程,可以自动的发送ICMP协议,从而来获取一个网络的延迟

-

- BhoScanner(浏览器劫持扫描器)

- 网络检测 | 584.06KB

- 2020-11-01 | BhoScanner是一款免费的浏览器劫持扫描工具,那么什么是浏览器劫持呢?浏览器劫持是一种恶意程序,通过浏览器插件、BHO(浏览器辅助对象)、WinsockLSP等形式对用户的浏览器进行篡改,使用户的浏览器配置不正常,被强行引导到商业网站。说的通俗易懂点就是

-

- Essential NetTools

- 网络检测 | 10.62MB

- 2020-11-01 | EssentialNetTools是一款功能强大的网络监测工具,内置了丰富的网络监测分析工具,可以帮助用户很好地进行网络的监测工作,包含了NetStat、Ping、WIFIMan等大量的专业监测工具,具有强大的检测功能,满足各种网络检测的工作需要。Essent

-

- Essential NetTools

- 网络检测 | 11.63MB

- 2020-11-01 | EssentialNetTools是一款非常不错且应用广泛的的网络即时监控软件,有了这款软件可以帮助你对局域网内的网络进行监控,为你提供各种相关的资讯,能够让你可以更清楚地了解自己的设备。而且软件提供了NetStat、NBScan、PortScan、ProcM

-

- wireshark

- 网络检测 | 114.92MB

- 2020-11-01 | wireshark是一款网络封包分析软件,也就是俗称的抓包工具。它的功能就是撷取网络封包,并尽可能显示出最为详细的网络封包资料,同时其使用WinPCAP作为接口,可直接与网卡进行数据报文交换。软件可实时检测网络通讯数据,可检测其抓取的网络通讯数据快照文件,同时

-

- Net-Peeker(网络监视软件)

- 网络检测 | 22.65MB

- 2020-11-01 | Net-Peeker是一款简单好用的网络监视软件。它专门针对某些P2P软件偷偷上传造成的网络拥堵,网站访问缓慢的情况而设计的一款实用性很强的工具,能够自动实时显示每个应用程序或进程占用网络的情况,并可以记录网络传输,安全事件和网络传输状态报告。支持显示每个应用